Ang rootkit ay isang uri ng software na nagbibigay-daan sa isang umaatake na magkaroon ng kontrol sa computer ng biktima. Maaaring gamitin ang rootkit upang malayuang kontrolin ang makina ng biktima, magnakaw ng sensitibong data, o kahit na maglunsad ng mga pag-atake sa ibang mga computer. Ang mga rootkit ay mahirap makita at alisin, at kadalasan ay nangangailangan ng mga espesyal na tool at kadalubhasaan. Paano gumagana ang rootkits? Gumagana ang mga rootkit sa pamamagitan ng pagsasamantala sa mga kahinaan sa operating system o software. Kapag na-install na ang rootkit, maaari itong magamit upang makakuha ng access sa makina ng biktima. Maaaring gamitin ang mga rootkit upang malayuang kontrolin ang makina ng biktima, magnakaw ng sensitibong data, o kahit na maglunsad ng mga pag-atake sa ibang mga computer. Ang mga rootkit ay mahirap makita at alisin, at kadalasan ay nangangailangan ng mga espesyal na tool at kadalubhasaan. Ano ang mga panganib ng rootkits? Maaaring gamitin ang mga rootkit upang malayuang kontrolin ang makina ng biktima, magnakaw ng sensitibong data, o kahit na maglunsad ng mga pag-atake sa ibang mga computer. Ang mga rootkit ay mahirap makita at alisin, at kadalasan ay nangangailangan ng mga espesyal na tool at kadalubhasaan. Paano ko mapoprotektahan ang aking sarili mula sa mga rootkit? Mayroong ilang mga bagay na maaari mong gawin upang maprotektahan ang iyong sarili mula sa mga rootkit. Una, panatilihing napapanahon ang iyong operating system at software. Makakatulong ito upang isara ang anumang mga kahinaan na maaaring pagsamantalahan ng mga rootkit. Pangalawa, gumamit ng isang kagalang-galang na antivirus at anti-malware program. Makakatulong ang mga program na ito na makita at maalis ang mga rootkit. Panghuli, mag-ingat sa mga website na binibisita mo at sa mga email attachment na bubuksan mo. Maaaring kumalat ang mga rootkit sa pamamagitan ng mga nakakahamak na email attachment o mga nahawaang website.

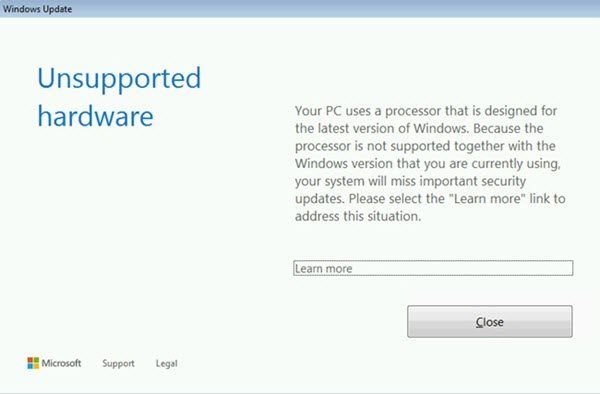

Bagama't posibleng itago ang malware sa paraang magpapaloko kahit sa tradisyonal na anti-virus/anti-spyware na mga produkto, karamihan sa malware ay gumagamit na ng mga rootkit upang magtago nang malalim sa loob ng iyong Windows PC... at nagiging mas mapanganib ang mga ito! SA Rootkit DL3 - isa sa mga pinaka-advanced na rootkit na nakita sa mundo. Ang rootkit ay matatag at maaaring makahawa sa 32-bit na Windows operating system; kahit na ang mga karapatan ng administrator ay kinakailangan upang i-install ang impeksyon sa system. Ngunit ang TDL3 ay na-update na ngayon at maaari na ngayong makahawa kahit na 64-bit na bersyon ng Windows !

Ano ang rootkit

Ang rootkit virus ay palihim uri ng malware na idinisenyo upang itago ang pagkakaroon ng ilang partikular na proseso o program sa iyong computer mula sa mga kumbensyonal na paraan ng pagtuklas upang mabigyan ito o isa pang nakakahamak na proseso ng pribilehiyong pag-access sa iyong computer.

Mga Rootkit para sa Windows karaniwang ginagamit upang itago ang malware, gaya ng mula sa isang antivirus program. Ito ay ginagamit para sa mga malisyosong layunin ng mga virus, worm, backdoors at spyware. Ang isang virus na pinagsama sa isang rootkit ay gumagawa ng tinatawag na ganap na nakatagong mga virus. Ang mga rootkit ay mas laganap sa larangan ng spyware, at ang mga ito ay lalong ginagamit ng mga manunulat ng virus.

Sa kasalukuyan, ang mga ito ay isang bagong uri ng super spyware na epektibong nagtatago at direktang nakakaapekto sa core ng operating system. Ginagamit ang mga ito upang itago ang pagkakaroon ng malisyosong bagay sa iyong computer, gaya ng mga trojan o keylogger. Kung ang banta ay gumagamit ng teknolohiya ng rootkit upang itago, napakahirap na makahanap ng malware sa iyong computer.

Ang mga rootkit mismo ay hindi mapanganib. Ang kanilang tanging layunin ay itago ang software at mga bakas na natitira sa operating system. Maging ito ay regular na software o malware.

May tatlong pangunahing uri ng rootkits. Ang unang uri, Mga kernel rootkit »Karaniwang idagdag ang kanilang sariling code sa kernel na bahagi ng operating system, habang ang pangalawang uri,« Mga rootkit ng user mode »Espesyal na idinisenyo para sa Windows na tumakbo nang normal sa panahon ng system startup, o ipinakilala sa system gamit ang tinatawag na 'dropper'. Ang ikatlong uri ay Mga rootkit o bootkit ng MBR .

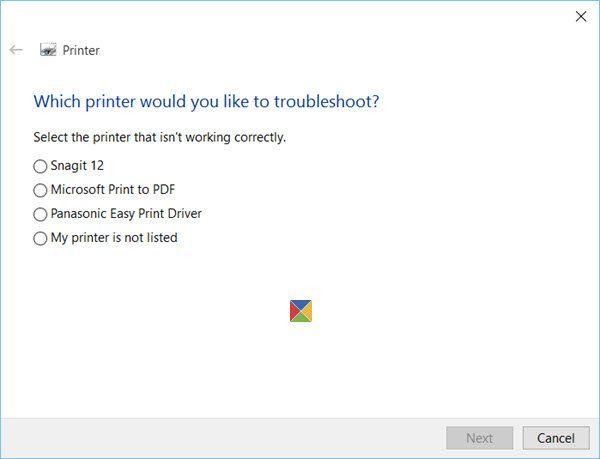

Kapag nalaman mong nag-crash ang iyong AntiVirus at AntiSpyware, maaaring kailangan mo ng tulong magandang Anti-Rootkit utility . Rootkit Revaler mula sa Microsoft Sysinternals ay isang advanced na rootkit detection utility. Ang output nito ay naglilista ng registry at file system API inconsistencies na maaaring magpahiwatig ng pagkakaroon ng user-mode o kernel-mode rootkit.

Ulat ng Microsoft Malware Protection Center sa mga banta sa rootkit

Ginawang available ng Microsoft Malware Protection Center ang Rootkit Threat Report para ma-download. Tinitingnan ng ulat ang isa sa mga pinaka mapanlinlang na uri ng malware na nagbabanta sa mga organisasyon at indibidwal ngayon, ang rootkit. Sinasaliksik ng ulat kung paano ginagamit ng mga umaatake ang mga rootkit at kung paano gumagana ang mga rootkit sa mga apektadong computer. Narito ang diwa ng ulat, simula sa kung ano ang mga rootkit - para sa baguhan.

rootkit ay isang hanay ng mga tool na ginagamit ng isang umaatake o lumikha ng malware upang makakuha ng kontrol sa anumang hindi secure/hindi protektadong system, na kung hindi man ay karaniwang nakalaan para sa administrator ng system. Sa mga nakalipas na taon, ang terminong 'ROOTKIT' o 'ROOTKIT FUNCTIONALITY' ay pinalitan ng MALWARE, isang program na idinisenyo upang magkaroon ng hindi kanais-nais na epekto sa gumaganang computer. Ang pangunahing pag-andar ng malware ay lihim na kunin ang mahalagang data at iba pang mapagkukunan mula sa computer ng user at ibigay ang mga ito sa umaatake, sa gayon ay binibigyan siya ng kumpletong kontrol sa nakompromisong computer. Higit pa rito, mahirap silang matukoy at alisin, at maaaring manatiling nakatago sa loob ng mahabang panahon, posibleng mga taon, kung hindi mapapansin.

Kaya, natural, ang mga sintomas ng isang na-hack na computer ay dapat na naka-mask at isinasaalang-alang bago ang resulta ay nakamamatay. Sa partikular, mas mahigpit na mga hakbang sa seguridad ang dapat gawin upang alisan ng takip ang pag-atake. Ngunit tulad ng nabanggit, kapag na-install na ang mga rootkit/malware na ito, ang kanilang mga nakatagong kakayahan ay nagpapahirap na alisin ito at ang mga bahagi nito na maaari nilang i-download. Para sa kadahilanang ito, lumikha ang Microsoft ng isang ulat ng ROOTKITS.

Ang 16 na pahinang ulat ay naglalarawan kung paano ginagamit ng umaatake ang mga rootkit at kung paano gumagana ang mga rootkit na ito sa mga apektadong computer.

Ang nag-iisang layunin ng ulat ay tukuyin at masusing imbestigahan ang potensyal na mapanganib na malware na nagbabanta sa maraming organisasyon, lalo na sa mga user ng computer. Binanggit din nito ang ilan sa mga karaniwang pamilya ng malware at itinatampok ang paraan na ginagamit ng mga umaatake upang i-install ang mga rootkit na ito para sa kanilang sariling mga layunin sa malusog na sistema. Sa natitirang bahagi ng ulat, makakahanap ka ng mga eksperto na nagbibigay ng ilang rekomendasyon upang matulungan ang mga user na mabawasan ang banta na dulot ng mga rootkit.

Mga uri ng rootkit

Maraming mga lugar kung saan maaaring mai-install ng malware ang sarili nito sa operating system. Kaya karaniwang ang uri ng rootkit ay natutukoy sa pamamagitan ng lokasyon nito kung saan ginagawa nito ang pagbabagsak ng landas ng pagpapatupad. Kabilang dito ang:

- Mga rootkit ng user mode

- Mga rootkit ng kernel mode

- Mga rootkit / bootkit ng MBR

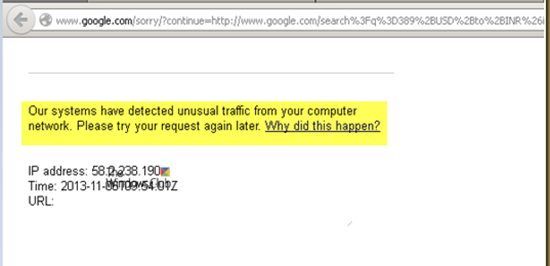

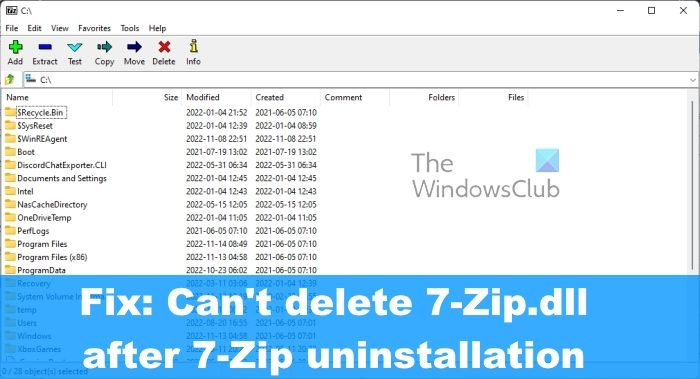

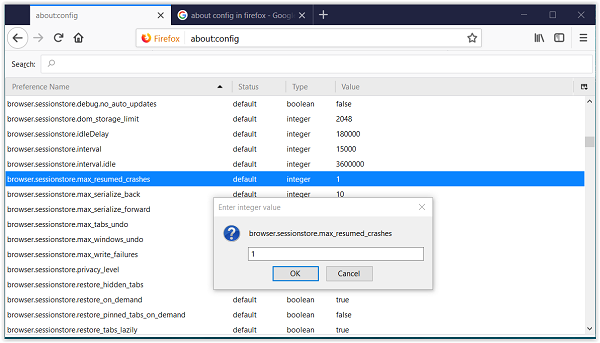

Ang mga posibleng kahihinatnan ng pag-crack ng rootkit sa kernel mode ay ipinapakita sa screenshot sa ibaba.

nawawalang chrome sa ilalim ng scroll bar

Ikatlong uri, baguhin ang master boot record upang kontrolin ang system at simulan ang proseso ng boot mula sa pinakamaagang posibleng punto sa boot sequence3. Itinatago nito ang mga file, pagbabago sa registry, ebidensya ng mga koneksyon sa network, at iba pang posibleng indicator na maaaring magpahiwatig ng presensya nito.

Mga kilalang pamilya ng malware na gumagamit ng mga feature ng rootkit

- Win32 / Sinowal 13 - Isang multicomponent na pamilya ng malware na sumusubok na magnakaw ng sensitibong data gaya ng mga username at password para sa iba't ibang system. Kabilang dito ang mga pagtatangkang magnakaw ng data ng pagpapatunay para sa iba't ibang FTP, HTTP at email account, pati na rin ang mga kredensyal na ginagamit para sa online banking at iba pang mga transaksyong pinansyal.

- Win32 / Cutwail 15 - Isang Trojan na nagda-download at naglulunsad ng mga arbitrary na file. Ang mga na-download na file ay maaaring isagawa mula sa disk o direktang ipasok sa ibang mga proseso. Habang nag-iiba-iba ang functionality ng mga download, karaniwang nagda-download ang Cutwail ng iba pang bahagi ng spamming. Gumagamit ito ng kernel mode rootkit at nag-i-install ng ilang device driver upang itago ang mga bahagi nito mula sa mga apektadong user.

- Win32 / Rustock - Isang multicomponent na pamilya ng mga backdoor Trojan na may suporta sa rootkit, na orihinal na idinisenyo upang tumulong sa pagkalat ng 'spam' na e-mail sa pamamagitan ng botnet . Ang botnet ay isang malaking network ng mga na-hack na computer na kinokontrol ng isang umaatake.

Proteksyon ng rootkit

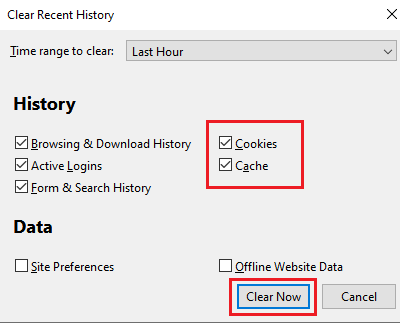

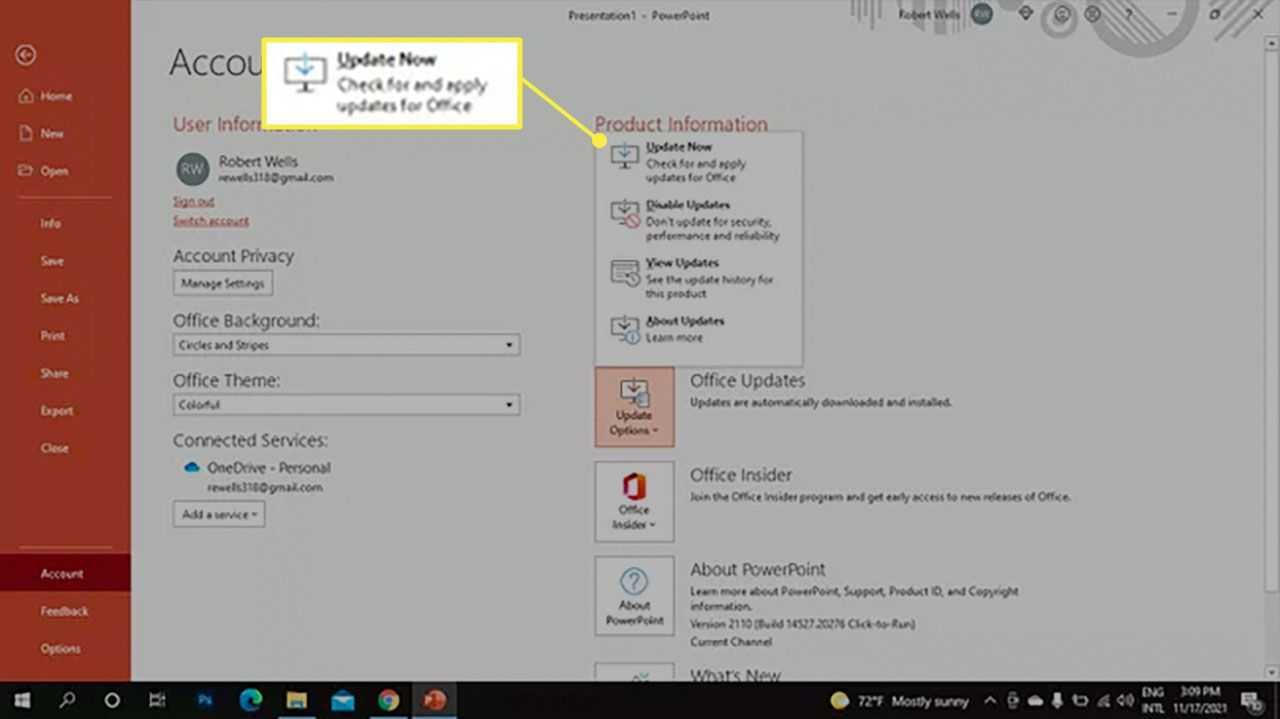

Ang pagpigil sa pag-install ng mga rootkit ay ang pinakamabisang paraan upang maiwasan ang mga impeksyon sa rootkit. Upang gawin ito, kailangan mong mamuhunan sa mga teknolohiya ng seguridad tulad ng mga antivirus at firewall. Ang mga naturang produkto ay dapat kumuha ng komprehensibong diskarte sa proteksyon gamit ang tradisyunal na signature-based detection, heuristic detection, dynamic at responsive na kakayahan sa signature, at pagsubaybay sa gawi.

Ang lahat ng mga signature set na ito ay dapat na ma-update gamit ang awtomatikong pag-update na mekanismo. Kasama sa mga solusyon sa antivirus ng Microsoft ang ilang teknolohiyang partikular na idinisenyo upang maprotektahan laban sa mga rootkit, kabilang ang real-time na pagsubaybay sa pag-uugali ng kernel, na nakakakita at nag-uulat ng mga pagtatangka na baguhin ang kernel ng isang mahinang sistema, at direktang pag-parse ng file system, na nagpapadali sa pagkilala at pag-alis. mga nakatagong driver.

Kung mapapatunayang nakompromiso ang isang system, maaaring maging kapaki-pakinabang ang isang karagdagang tool upang mag-boot sa isang kilalang-mahusay o pinagkakatiwalaang kapaligiran, dahil maaari itong magmungkahi ng ilang naaangkop na pagkilos para sa remedial.

Sa ganitong mga pangyayari

- Offline System Checker (bahagi ng Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Maaaring makatulong ang Windows Defender Offline.

Para sa higit pang impormasyon, maaari mong i-download ang ulat sa format na PDF mula sa website Microsoft Download Center.